任务

在对ssh暴力破解有了感性认识后,下面对ssh的相关理论进行学习总结

背景

The SSH protocol (also referred to as Secure Shell) is a method for secure remote login from one com[……]

在对ssh暴力破解有了感性认识后,下面对ssh的相关理论进行学习总结

The SSH protocol (also referred to as Secure Shell) is a method for secure remote login from one com[……]

尝试配置ssh登录云服务器对ssh有了一定的认识,ssh暴力破解:进攻篇的目的也是为了更好的理解如何防御。相对于提升安全系数,这里是更为积极的防御措施,主动分析攻击IP并加入黑名单,并结合自己的攻击实现实战演示。[……]

在试用阿里云提供的企业版安全中心时,注意到提示存在ssh暴力破解,但也无从下手。这次正好做为公选课的课题进行实践与理论学习,前面已经通过配置ssh登录云服务器实现一定的安全防护,这里尝试利用渗透工具进行ssh暴力破解的实战。[……]

出于对计算机了解的匮乏,一直通过阿里云提供的登录服务,相当于二次传输。这次对ssh暴力破解进行学习了解有意外收获,可以直接在本地的git上通过添加ssh公钥登录云服务器ECS,并采取安全措施。[……]

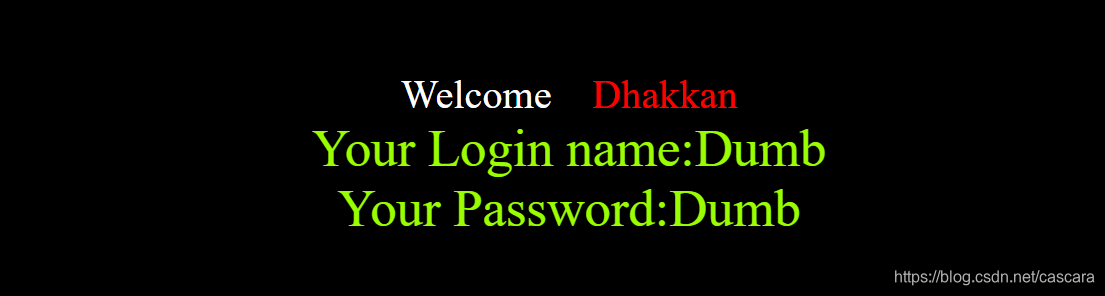

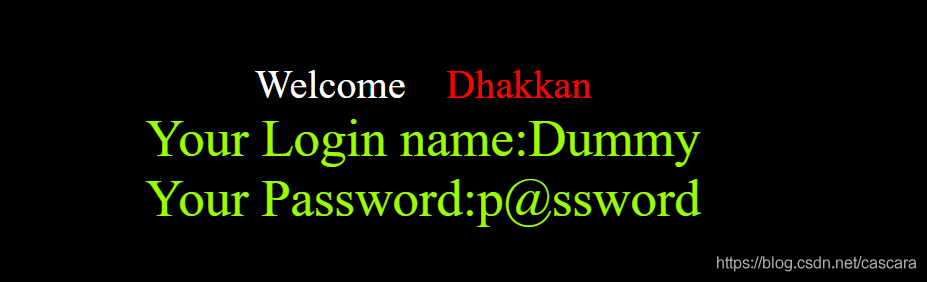

入门感知篇,若尝试万能密码格式,得到结果如下

教程有过提示,比较恒为真语句与假语句的结果有无区别

??这是得到了用户和密码么?换了不同的id值,得到的就是不同的用户和密码了

同样根据教程,得到结果,正[……]

通过闯关项目体验SQL注入,在靶机实战演练[……]